10 dicas importantes sobre Shell Script

Posted by lgvalentim | Posted in Shell Script | Posted on 23-07-2012

Tags:Shell Script

1

Como muitos programadores sabem, organização é tudo quando falamos sobre ” saber programar “. Uma pequena aula de “etiqueta” para quem está chegando ou até mesmo para aqueles que querem aprender a se organizar. Seguem 10 dicas úteis para todos nós, programadores, experientes ou não.

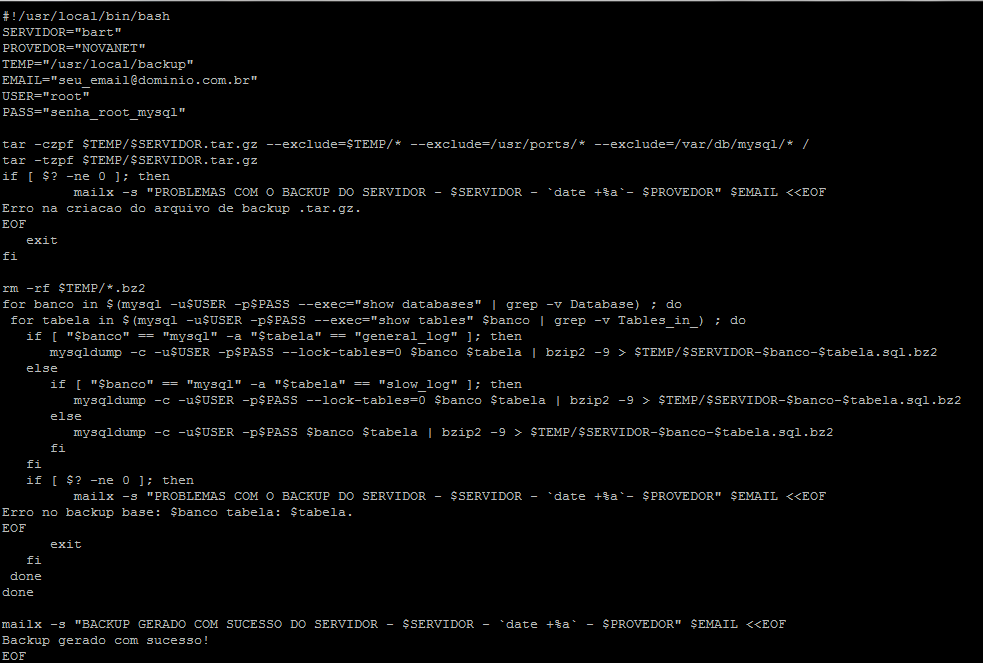

1. Especificar qual SHELL será utilizado

É pré-requisito em qualquer programa escrito em SHELL SCRIPT definir qual SHELL será utilizado.

A imagem acima ilustra como seria em sistemas GNU/Linux. No FreeBSD seria: #!/usr/local/bin/bash

2. Comentários e descrição do Script

Esta seção tem como objetivo descrever o objetivo do script e suas funcionalidades. Isso te ajuda a lembrar porque o script foi escrito, e para qual função.

3. Declarar variáveis

Muitas vezes, observo scripts sem declaração de variáveis. Isso impacta no funcionamento dos comandos ao longo do script.

Lembre-se: Quando o script é executado, será aberto um novo SHELL e com isso nenhuma variável declarada de sua sessão atual será utilizada. Declarar variáveis é PRIMORDIAL, assim como em qualquer outra linguagem de programação.

4. Identação

Muitas pessoas acreditam que identar scripts não é necessário. Para funcionar não, porém para entendimento próprio ou de outro DBA / analista é extremamente necessário. identação é sinônimo de organização e facilita o entendimento posterior.

5. Comentários fase-a-fase

Procure descrever em comentários o que cada parte do script irá executar. Isso lhe ajudará a fazer melhorias e “debugar” possíveis problemas futuros.

6. LOGs

Mantenha logs de todos os seus scripts. Preferencialmente especificando o arquivo de LOG dentro do script, como variável. Para análise posterior em execuções será muito mais fácil encontrar possíveis erros.

Utiliza preferencialmente arquivos de LOGs com datas, isso previne que arquivos de LOGs sejam sobrescritos.

7. Corpo do Script (Body)

Utilize suas variáveis declaradas no início do script. Isso ajuda a não fixar valores, podendo reaproveitar o script posteriormente.

8. Valide a execução de cada comando

De nada adianta um script que executa cem tarefas e não valida nenhuma. Isso é o mais COMUM de se ver em scripts. Um comando executao sem análise de “Return Code” não tem integridade alguma. Procure sempre analisar passo-a-passo sua execução.

9. Mantenha nomes coerentes

Procure manter o nome de seus scripts coerentes. Procure relacionar o nome com a atividade. Ex: “bkp_rman_full.sh”, “bkp_expdp_full.sh”, etc..

10. Valide sempre as execuções de seus scripts

Este provavelmente é o passo mais importante. Valide sempre as execuções de seus scripts, acompanhe os logs (diários, mensais etc). Neles você poderá encontrar erros ou melhorias. Se possível, implemente algum recurso de monitoração.

Fonte:Imasters

BSD – Magazine

BSD – Magazine FreeBSD Brasil

FreeBSD Brasil Linux-BR

Linux-BR Root BSD

Root BSD